Günümüz iş dünyası, giderek karmaşık bir yapı haline gelen ve büyük verilerle baş etmek zorunda kaldığımız teknolojilere doğru evrimleşmeye devam ediyor. Doğal olarak varlıklarımızı korumak ve kollayabilmek için çok daha etkili yöntemler kullanmak, çok daha fazla nakit ve vakit harcamak zorunda kalıyoruz. Elbette ki bu durum siber saldırganlar tarafından büyük bir avantaj olarak görülebiliyor.

Elbette ki siber güvenlik uzmanları da teknolojinin getirilerinden ve yeniliklerden daha fazla fayda elde etmek için uğraş vermeye devam ediyorlar. Bu noktada OSINT ve benzeri birçok araç ile siber saldırganların izleri takip edilebilir hale gelmiş ve günümüz dünyasına siber saldırganların bir adım geriden gelinse dahi, etkili sonuçlar elde edebileceğimizi ortaya koymuştur.

Özellikle de Siber Tehdit İstihbarat Analistleri bu konuda uzmanlaşmış olan güvenlik uzmanlarıdır. OSINT, açık kaynak istihbaratı olarak tanımlanır. Birçok OSINT aracı olduğu gibi OSINT Framework’den de faydalanabilirsiniz. Siber saldırılardan sonra, saldırı sırasında veyahut saldırı başlamadan önce bazı küçük ipuçlarını bir araya getirerek istihbarat değeri olan anlamlı veriler üretilebilir ve siber istihbarat sağlanmaktadır.

Açık Kaynak İstihbaratında ETAG Kullanımı

Analistler kötü amaçlı yazılım uzmanları ve diğer pek çok kişi adli analiz uzmanlarının da işine yarayabilecek veriler elde edebilmektedirler. Bu süreç her zaman pahalı ve iyi bir altyapı ile yetişmiş insan kaynağı gerektiren bir durumdur. Yine de küçük ipuçlarını birleştirerek bütüne doğru giden yaklaşımlarda bu durumu biraz daha kolaylaştırabiliyoruz.

Bu süreçlerde ilk aşama her zamanki gibi veri toplamak ve anlamlandırmakla başlar.

Peki E-TAG adını verdiğimiz http header başlık bilgilerinden çıkardığımız bu küçük ipucu, siber tehdit istihbarat analistleri tarafından kullanılabilecek bir yöntem olarak kabul edilebilir mi?

E-TAG Nedir?

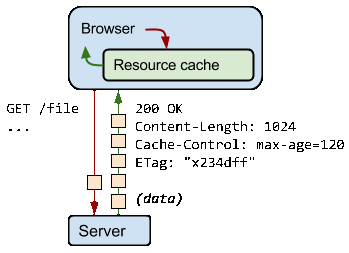

E-TAG sunucu tarafında http yanıt başlığında verilen küçük bir bilgi parçasıdır. Bu bilgi parçacığı sayesinde web önbellekleme işlemleri yapılmaktadır. E-TAG bir web sunucusu tarafından ziyaretçinin istekte bulunduğu URL adresinin kaynağına sürüm olarak atanan tanımlayıcılardır. Bu noktada atanan bu E-TAG değerleri OSINT uzmanları tarafından kullanılabilir.

Bir web sitesini görüntülemek istediğiniz zaman çok yavaş açılıyorsa veya gecikme yaşıyorsanız büyük bir oranda o siteyi ziyaret etmez ve kapatırsınız. Ya da bir sunucunuz olduğunu düşünün, bu sunucu yavaş çalışıyorsa ve veriyi ağ üzerinden iletmesi çok uzun sürüyorsa, beraberinde maliyet yükleri ile karşılaşırsınız. Yani hem ziyaretçi bakımından hem de sunucu tarafında yavaşlık, istenmeyen bir durumdur.

Bu noktada çözüm olarak web sunucularına önbellekleme özelliği (teknolojisi) ortaya çıkartılmıştır. İlk gelen istekte sunucu cevap verir, ikinci gelen istekte ise eğer sunucuda bir değişiklik yoksa aslında önbellekleme mekanizmasından siteyi açmış olursunuz. Doğal olarak ikinci ziyarette çok daha hızlı açılır ve sunucuya çok fazla istek ve yük bindirmeyeceği için sunucu tarafında maliyetler de düşürülmüş olur. Benzeri bir durumu Chrome gibi tarayıcılarda da görebilirsiniz. Sadece sunucu tarafında değil, tarayıcı bazında dahi önbellekleme işlemleri yapılmaktadır.

Sonuç olarak, önceden getirilen kaynaklar önbelleğe alınarak yeniden kullanma yeteneği ve performansı ziyaretçiye sunulmaktadır.

Sunucu, genellikle dosya içeriğine ilişkin olarak karma bir kod oluşturur. Oluşturulan bu kod bir parmak izi gibi (aslında tam olarak parmak izi olduğunu söyleyemeyiz) rakamlar kümesi şeklindedir. Ziyaretçinin tarayıcısı bu parmak izini okuyarak zaman damgasını alır. Daha sonraki ziyarette bu kod parçacığını okur ve değişiklik yoksa, önbellekleme işlemi kullanılarak sunucuyu yormadan ve hızlı bir şekilde görüntülenme sağlanır. Parmak izinin değişmemiş olması içeriğin son ziyaretten beri aynı olduğunu anlamını taşır. Doğal olarak tarayıcınızda daha hızlı açılır ve birçok kaynak tekrardan tarayıcıya indirilmez.

Peki ETAG, Parmak İzi Olarak Kullanılabilir mi?

Bu soruya hem evet hem de hayır cevabını verebiliriz. Bu etiket sayesinde sunucuyu doğrulayabiliriz, ancak aynı sunucuda birden fazla web sitesi barındırılıyorsa ve içerik değişmiyorsa hepsine aynı ETAG değeri de okunabilir.

Etag httpd başlık içeriği aslında web sitelerinin IP adresini değiştirmesine, JavaScript, çerezleri ve/veya yerel depolamayı devre dışı bırakmasına rağmen oturumlardaki kullanıcıları izlemesine olanak da tanır. Bu, http başlığında Etag verilerinin gönderilmesi sonucunda elde edilir.

Mesela Amazon’un standart sunucularında bu ETAG açıktır ve birden fazla site bir sunucuda barındırıldığı için aynı E-TAG değerini alabilir.

Örnek http başlığı ve E-TAG Bilgisi

HTTP/1.1 200 OK

Transfer-Encoding: chunked

Cache-Control: max-age=0, private, must-revalidate

Content-Type: text/html; charset=utf-8

Date: Mon, 24 Jun 2020 01:18:15 GMT

Etag: W/”b2d8f2cd5dcc5013eed0cb477b39b67d”

Referrer-Policy: strict-origin-when-cross-origin

Server: nginx

E-tag tırnaklar içerisine alınmış değerdir. Yukarıdaki örnekte PriviaSecurity.com adresine gönderdiğimiz isteğe verilen cevabın başlık bilgisinden almış olduğumuz e-tag bilgisi b2d8f2cd5dcc50 13eed0cb477b39b67d görülmektedir.

Konumuza dönecek olursak, bir siber saldırganın kullanmış olduğu phishing ve benzeri bir saldırıda web sunucusu üzerinde bıraktığı izleri takip ederek başarıya ulaşabiliriz. Genelde Phishing ile saldırı yapan kişilerin yurt dışı sunucularda sahte isimlerle yayın yaptıklarını görüyoruz. Aynı şekilde bir phishing sitesini 5-10 günden fazla ayakta tutmuyorlar. Ancak tespit edilen ve takip edilen E-TAG araması ile bir phishing sitesinden diğerini tespit etmek bu yöntemle kullanılabilir bir hale gelmiştir.

Ancak E-TAG’in her zaman farklı değer basabileceğini söyleyemeyiz. Mesela 122f-537eaccb76800 değerini Google’da, Shodan üzerinde veyahut FOFA’da ararsanız binlerce sonuç karşınıza çıkacaktır.

Etag: W/”122f-537eaccb76800”

Aslında bu değer, Fedora işletim sistemine sahip bir sunucuda kurulmuş olan Apache’nin varsayılan test sayfası E-TAG değeridir. Binlerce Fedora işletim sistemli Apache sunucusun varsayılan olarak ayağa kaldırılır ve içerik aynı olduğu için aynı etag değeri okunur. Elbette bu sitelerin büyük bir kısmının yayında olduğu düşünülünce bu e-tag değeri hiçbir anlam ifade etmeyecektir.

Ancak başka bir örneğe baktığımız zaman siber saldırganın izlerini takip etmek mümkün olabiliyor.

E-tag: W” 122a68-7ab-59273bde5ba0c”

Bu E-tag bir siber saldırgan tarafından oluşturulmuş olan tespit edilen Phishing sitesine aittir. Bir süre önce aktif olan bu site üzerinden kredi kartı aidat iadesi adı altında kimlik avı saldırısı yapılarak kredi kartı bilgileri toplanmaktaydı. İlgili sitenin http başlığını incelediğimiz zaman;

HTTP/1.1 200 OK

Server: Apache

Upgrade: h2,h2c

Connection: Upgrade, close

ETag: “122a68-7ab-59273bde5ba0c”

Accept-Ranges: bytes

Content-Length: 1963

Vary: Accept-Encoding,User-Agent

Content-Type: text/html

Bu bilgilere ulaşıyoruz. Ardından E-tag verisini FOFA veya Shodan üzerinde yaptığımız aramada,

- e-devlet-vatandas.com

- e-devlet-webgiris-iade.com

- edevlet-sube.com

- www.edev-letiadeleriniz.com

- edev-letiadeleriniz.com

- edevletiadeprotokl.com

- www.edevletiadeprotokl.com

…ve diğer phishing siteleri karşımıza geliyor. Bu sitelerin hepsinde aynı etag değeri kullanılmaktadır. Doğal olarak bir saldırganın bırakmış olduğu küçük bir ipucu vasıtası ile diğer tüm Phishing sitelerini (aynı sunucuda bulundurduğu veya aynı konfigürasyon kullanıldığı için) tespit edebilmek de mümkün hale gelmiş oluyor.

Evet, kullanılan yönteme ve tekniklere göre OSINT açısından belirli şartlar altında E-tag kullanılabileceğinin altını çizerek bu makalemizi sonlandırıyoruz. Yukarıda vermiş olduğunuz örneklerde “hayır parmak izi olarak kullanılamaz” / “evet parmak izi olarak kullanılabilir” olduğunu göstermiş olduk. Bir sonraki yazımızda bu ve benzeri ipuçlarını kullanarak hangi veriler elde edileceğine dair bir takip konusu ile karşınıza olacağız.