Windows XP işletim sisteminin kaynak kodlarının internette herkesin erişimine açık olarak sızdırıldığı iddia edilmiş ve kodları sızdıran kişi, son iki ayını sızdırılmış Microsoft kaynak kodlarını derleyerek geçirdiği iddiasında bulunmuştu. Windows XP kaynak kodlarını içeren bu 43 GB lık dosya, 4chan forumunda torrent olarak yayınlandı. İddiaya göre, yayınlanan torrentte Windows XP ve Windows Server 2003’ün yanı sıra, işletim sisteminin daha eski sürümlerinin de kaynak kodları bulunuyor. Torrent dosyasının içerisinde bulunan işletim sistemleri aşağıda listelenmiştir:

- MS DOS 3.30

- MS DOS 6.0

- Windows 2000

- Windows CE 3

- Windows CE 4

- Windows CE 5

- Windows Embedded 7

- Windows Embedded CE

- Windows NT 3.5

- Windows NT 4

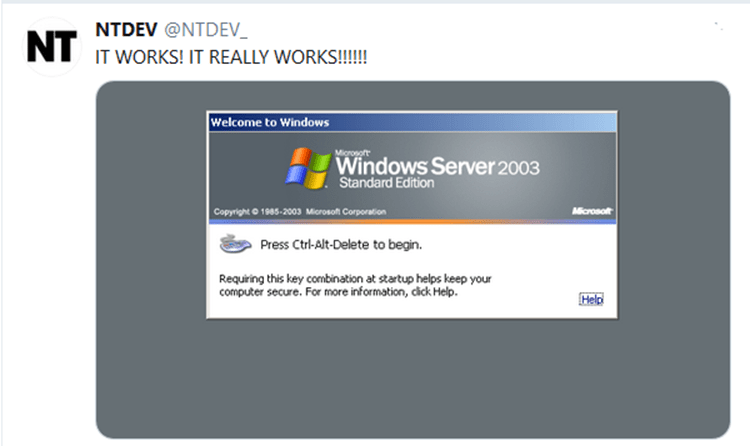

Microsoft sızdırılan kodların gerçek Windows XP kaynak kodu olup olmadığı ile ilgili konuyu araştırdıklarını açıkladı. Geçtiğimiz günlerde ise NTDEV adlı bir Twitter kullanıcısı Windows kaynak kodlarını derlediğini ve Windows’u çalıştırdığını duyurdu. Kullanıcı, Windows kaynak kodlarını derlerken aldığı hataları ve kodu başarılı bir şekilde çalıştırdığı halinin fotoğraflarını ve videolarını profilinde paylaştı.

Kaynak kodların halka açık bir şekilde paylaşılması Windows işletim sisteminin çalışma yapısını incelemeyi çok kolay hale getirmektedir. Bu durum, Windows XP kaynak kodunda istismar edilebilir hatalar bulunmasını ve modern Windows işletim sistemlerinde eğer hala bu kodlar kullanılıyorsa, saldırganların modern Windows işletim sistemlerinde güvenlik açıkları bulmasını kolaylaştırabilir. Ancak, modern işletim sistemlerinin beraberinde getirdiği güvenlik mekanizmalarıyla bu riskin düşük olduğu öngörülmektedir.

Fortinet VPN Kullanan İşletmeler İçin Güvenlik Uyarısı

SAM Seamless Network, 200.000’den fazla işletme çalışanının uzaktan bağlantı için kullandığı Fortinet VPN yazılımının varsayılan ayarlarında bulunan SSL’in, yeterince koruma sağlamadığını ve bu nedenle Fortinet VPN kullanan işletmelerin “Man in the middle (mitm)” saldırılarına açık olduğunu belirtti. Bir web sitenin ya da Domain adının bulunduğu sertifikaların doğrulamasını yapan SSL, uzaktan bağlantı işlemini yaparken sertifikanın geçerlilik süresini, dijital imzasını kontrol eder. Sertifika, Certificate Authority tarafından verilmişse kullanıcının sunucu ile bağlantı kurmasına izin verilir. Bahsedilen güvenlik açığındaki sorun ise şirketlerin varsayılan self-signed SSL sertifikalarını kullanıyor olması olarak belirtildi. Fortinet VPN sunucu eşleşmesi sırasında sertifikaların seri numarasını kullanırken Domain adı için herhangi bir kontrol yapmamaktadır. Bu durum, sahte kimlik doğrulamasının yapılabilir olmasına olanak verir.

Fortinet şirket yetkilileri, bu durumun herhangi bir sorun oluşturmayacağını ve varsayılan sertifikaların manuel olarak değiştirilmesiyle MITM saldırılarından korunabileceğini belirtti. Ek olarak program arayüzüne “Sunucunuzun domain adını doğrulamayan varsayılan yerleşik bir sertifika kullanıyorsunuz. Domaininiz için bir sertifika satın almanız ve kullanmak için yüklemeniz önerilir.” mesajı eklenerek şirketler uyarıldı.

Instagram Mobil Uygulamasında Kritik Güvenlik Zafiyeti Bulundu

Check Point araştırmacıları, Instagram’ın Android uygulamasında, uzaktaki saldırganların kullanıcılara bir görüntü (JPEG) dosyası göndererek hedeflenen cihazın kontrolünü ele geçirmesine olanak verebilecek kritik bir güvenlik zafiyeti bulunduğunu açıkladı. Bulunan güvenlik zafiyeti, saldırganların hedefledikleri kişilerin özel mesajlarını görmesine, hesaplarından fotoğraf silmesine veya göndermesine, kullanıcı adına eylemler gerçekleştirmesine izin vermekle kalmıyor, aynı zamanda cihazda zararlı kod da çalıştırabiliyor. Facebook tarafından yapılan açıklamada, bulunan heap overflow güvenlik zafiyetinin CVE-2020-1895 koduna sahip olduğu ve CVSS puanının 7.8 olduğu belirtildi. Zafiyet, Instagram’ın bu yıl 10 Şubat’ta yayınlanan 128.0.0.26.128’den önceki tüm sürümlerini etkiliyor.

Check Point yetkilisi Yaniv Balmas, akıllı telefon kullanıcıları için şu güvenlik önerilerini sundu:

- Güncelleme: Mobil uygulamalar ve mobil işletim sistemleri düzenli olarak güncellenmelidir.

- İzinler: Uygulama kurarken, gerektiğinden fazla izin isteyen uygulamalara daha çok dikkat edilmesi gerekmektedir.

- Onaylar: Herhangi bir şeyi onaylamadan önce birkaç saniye düşünülmeli ve uygulamanın istediği yetkiye gerçekten ihtiyaç duyulmuyorsa onaylanmamalıdır.

Cisco, IOS Yazılımındaki 34 Adet Yüksek Seviye Güvenlik Açığını Düzeltti

Cisco müşterilerine IOS ve IOS XE yazılımlarını etkileyen 34 tane yüksek dereceli güvenlik açığını düzelttiğini bildirdi. Açıklanan güvenlik açıklarının çoğunda yerel erişim istendiği, sömürü yapılabilmesi için kimlik doğrulaması, hatta bazı durumlarda yükseltilmiş ayrıcalıklar da olması gerektiği belirtildi. Eğer kimliği doğrulanmış bir saldırgan ise, normalde erişemeyecekleri kullanıcı arabirimlerinin bazı bölümlerine erişilebileceği söylendi. Ayrıca Cisco’nun belirttiğine göre Aironet erişim noktalarını etkileyen iki yüksek dereceli güvenlik açığı olduğuna ve her ikisinin de cihazlarda servis kesintisine neden olabileceği vurgulandı. Zafiyetlerden biri ile etkilenen erişim noktalarına özel olarak hazırlanmış bir dizi UDP paketi gönderilerek kimlik doğrulaması yapılmadan hedefe erişilebileceği belirtildi.

Güvenlik açıklarından çoğunun Cisco tarafından bulunduğu ve kötü amaçlı kullanıldığına dair hiçbir kanıta rastlanmadığı belirtildi.