Antivirüs çözümlerinin privilege escalation saldırılarına neden olduğu ortaya çıktı. Siber güvenlik araştırmacıları siber saldırganların Kaspersky, McAfee, Symantec, Fortinet, Check Point, Avira ve Microsoft Defender gibi antivirüs yazılımlarından yararlanarak, Windows sistemler üzerinde hak ve yetki yükseltebileceklerini tespit etti.

Siber güvenlik araştırmacısı Eran Shimony, hedef sisteme düşük yetkili bir kullanıcı hesabı üzerinden siber saldırganın içeriğe sızdıktan sonra, antivirüs uygulamalarının yüksek haklarla çalıştırdığı dosyaları manipüle ederek hedef sistem üzerinde yüksek yetkilere erişebileceğini ortaya çıkardı. Varsayılan olarak tüm kullanıcılar “C:\ProgramData” dizinine dosya yazabiliyor ve bu dizinden dosya silebiliyor. Elbette ki bu durum antivirüs uygulamalarının kullandığı “C:\ProgramData” dizininin kullanıcı izinlerinden dolayı ortaya çıkıyor.

Araştırmacılar, McAfee kurulum dosyasının çalıştırılmasıyla birlikte ProgramData dizini içerisinde “McAfee” adlı bir dizin oluşturulduğunu ve düşük yetkilere sahip kullanıcıların bu dizin içerisinde yer alan dosyaları manipüle ederek kendi dosyalarını yazabileceklerini ortaya çıkardılar. Ayrıca Fortinet ve diğer antivirüs yazılımlarının ProgramData dizini içerisine yerleştirilen bir DLL dosyasını çalıştırdığı zaman düşük yetkilere sahip kullanıcıların bu durumdan yararlanarak DLL Hijacking saldırıları gerçekleştirebileceklerini görüyoruz.

Antivirüs firmalarının bu hataları göz önüne alarak önümüzdeki günlerde sistemlere yama çıkartacağı belirtiliyor.

Hükumet Yetkilileri Hacklendi!

Dağlık Karabağ’da kardeş ülke Azerbaycan ve işgalci Ermenistan arasında devam eden çatışma sırasında Azerbaycan yetkililerinin hacklendiği ortaya çıktı.

Cisco tehdit istihbarat birimi Talos’un yaptığı araştırmaya göre, kimliği belirsiz saldırganların Azerbaycan hükümetinin bilişim sistemlerine sızdığı ve bazı yetkililerin diplomatik pasaportlarına erişim sağlandığı tespit edildi. Saldırganlar bunun için, Azerbaycan Hükumetinin yedek askerleri seferber etme çağrısında bulunmasından günler sonra, aynı konuyu içeren sahte bir Azerbaycan hükümet belgesi kullandı.

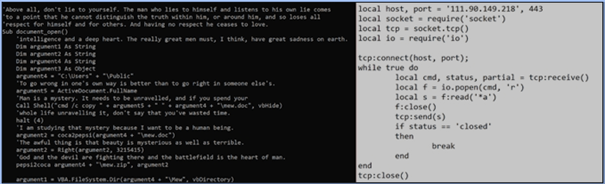

Belgenin içerisine yerleştirilen bir zararlı kod, hedef sistemden veri sızdırabiliyor ve hedef sistem üzerinde kalıcılık sağlamaya devam ediyor. Talos araştırmacıları tarafından ilk olarak Nisan ayında tespit edilen ve PoetRAT olarak adlandırılan bu zararlı yazılım, tespit edilmesi zorlaşacak şekilde saldırganlar tarafından yeniden geliştirildiği ortaya çıktı.

Dosya içerisinde tanımlanan makro, hedeflenen sistemde bir ZIP dosyası oluşturuyor ve bu arşiv dosyası bir Lua scripti çalıştırıyor. Talos araştırmacıları, bu olaydan kimin sorumlu olduğunu ve olaydan etkilenen kaç Azerbaycan hükümet yetkilisi olduğunu açıklamadı.

Apple Yazılım ve Servislerinde 55 Adet Yeni Güvenlik Zafiyeti Tespit Edildi.

Beş güvenlik araştırmacısından oluşan bir ekip tarafından üç ay boyunca Apple servisleri analiz edilerek 11 tanesi kritik önem derecesine sahip olmak üzere toplam 55 güvenlik zafiyeti keşfedildi.

Zafiyetler bir saldırganın, hem müşterileri hem de çalışan uygulamaları tamamen tehlikeye atmasına, kurbanın iCloud hesabını otomatik olarak ele geçirebilen bir yazılım başlatmasına ve uygulamaların kaynak kodlarını almasına izin veriyor. Ayrıca, bir saldırgan bu zafiyetlerden yararlanarak; Apple tarafından kullanılan bir endüstriyel kontrol deposu yazılımını kontrol edebiliyor, yönetim araçlarına ve hassas kaynaklara erişebiliyor ve Apple çalışanlarının oturumlarını ele geçirebildiği ortaya çıktı.

Zafiyetler, Temmuz ve Eylül ayları arasındaki üç aylık dönemde Apple’a bildirildi. Apple, bu sorunları düzeltmek için adımlar attı ve zafiyetler kısa bir sürede düzeltildi.

Pulse Connect Secure’da Kritik Zafiyet Çıktı

Pulse Connect Secure uygulamasında, saldırganların işletim sistemi üzerinde bulunan dosyaları okumalarına olanak veren bir güvenlik zafiyeti tespit edildi. CVE-2020-8255 kodlu bu zafiyetten yararlanan bir saldırgan, hedef sistem üzerinde bulunan kritik dosyaların içeriğini görebiliyor.

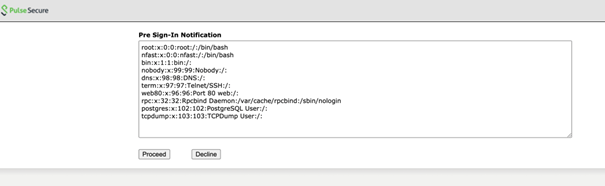

Zafiyet, bir yönetici hesabının oturum öncesi ve sonrası çıkan mesajları konfigüre etmek için sisteme yüklediği arşiv dosyasının kontrol edilmemesinden kaynaklanıyor. Arşiv dosyası içerisinde yer alan dosyalara işletim sistemi üzerinde bulunan bir dosyanın linklenmesi sonucunda, mesaj olarak linklenen dosya içeriği görüntüleniyor.

Saldırganların zafiyetten yararlanabilmeleri için bir yönetici hesabı ile kimlik doğrulamaları gerekiyor. Kimliği doğrulanmış bir yönetici hesabı, “/ dana – admin / auth /” dizininde bulunan signinNotif.cgi adlı script aracılığıyla, oturum öncesi ve sonrası çıkan mesajları konfigüre edebiliyor. Bu işlem için, içerisinde en.txt ve default.txt adlı dosyalar bulunan ZIP uzantılı bir arşiv dosyasının sisteme yüklenmesi gerekiyor. Metin dosyaları içerisinde yazan mesajlar, oturum öncesi ve sonrasında görüntüleniyor. Bu dosyalara işletim sisteminde bulunan herhangi bir dosyanın linklenmesi durumunda, mesaj olarak linklenen dosyanın içeriği görüntüleniyor.

Aşağıda en.txt adlı dosyaya /etc/passwd dosyasının linklenmesi ve bu dosyanın arşiv dosyası içerisinde sisteme yüklenmesi sonucunda, oturum öncesi mesajı olarak passwd dosyasının içeriğinin görüntülendiği bir görsel yer alıyor.

Bu zafiyetten etkilenmemek için, Pulse Connect Secure (PCS) uygulaması 9.1R9 veya daha üst bir versiyona yükseltilmesi gerekiyor.

Oracle WebLogic Server’da RCE Zafiyeti Tespit Edildi

Oracle WebLogic Server uygulamasını etkileyen kritik bir zafiyet keşfedildi. CVE-2020-14882 kodlu bu zafiyetin CVSS puanı 10 üzerinden 9.8 olarak belirlendi. Oracle, zafiyetin anonim olarak exploit edilebildiğini ve zafiyetten yararlanmak isteyen bir saldırganın sadece sunucuya ağ erişiminin olmasının yeterli olduğunu belirtti. SANS Teknoloji Enstitüsü araştırma dekanı Johannes B. Ullrich ise Honeypot makinelerdeki gözlemlerine dayanarak yaptığı açıklamada, saldırganların bu zafiyetten yararlanmak için girişimde bulunduklarını belirtti.

Zafiyet, Weblogic 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0, 12.2.1.4.0 ve 14.1.1.0.0 sürümlerini etkiliyor.

Bir saldırganın zafiyetten yararlanabilmesi için, console /css /%252e %252e %252 fconsole. portal sayfasına “handle” parametresiyle birlikte bir HTTP GET isteği göndermesi gerekiyor. Böylece saldırgan Weblogic sunucusu üzerinde uzaktan komut çalıştırarak bu zafiyetten yararlanabiliyor.

Oracle tarafından güvenlik zafiyetini düzeltmek için yayınlanan Ekim ayı güncelleştirmeleriyle birlikte giderildi. Saldırılardan etkilenmemek için en kısa sürede güncellemelerin yapılması gerekiyor.

Privia Security olarak siber güvenlik alanında hizmetler verdiğimiz gibi kurumuza özel danışmanlık hizmetleri de sunmaktayız. Hizmetlerimizden faydalanmak ve fiyat teklifi almak için info@priviasecurity.com adresimiz ile iletişime geçebilirsiniz.