Sosyal mühendislik, internet tarihinin en eski ve en etkili siber saldırı türlerinden biridir. İnsan davranışlarındaki hataları açıklık olarak kabul edilen sosyal mühendislik saldırılarında, insan davranışlarında ortaya çıkan zafiyetler kullanılarak çeşitli ikna ve kandırma yöntemleriyle değerli bilgiler elde etmeye çalışmalarının bütünü olarak tanımlanır.

Başka bir deyişle, insanlara yapılan psikolojik manipülasyonlar sayesinde yanlış kararlar vermesine, hata yapmasına ve hassas bilgi vermesine neden olan bir siber saldırı yöntemi olarak da bilinmektedir.

Siber saldırganlar, sosyal mühendislik saldırıları yaparak insanların karar verme süreçlerini değiştirebilirler. Sosyal mühendislik saldırılarının yaşam döngüsü dört aşamada gösterilebilir. Bu aşamalar, araştırma, tuzak, sömürme ve çıkış aşamalarıdır.

Araştırma aşamasında, saldırgan kurbanı belirler, arka planda kurban ile ilgili bilgiler toplar ve elde edilen bilgiler doğrultusunda saldırı yöntemini belirler. Tuzak aşamasında, kurban tuzağa çekilir ve kurbanı kontrol altına almak için bir hikâye uydurulur ve kurban ele geçirilir. Sömürme aşamasında, saldırgan saldırıyı gerçekleştirilerek saldırının kapsamını genişletebilir ve verileri bozabilir yada yok edebilir. Çıkış aşamasında ise, saldırıya yönelik izler temizlenir ve her şey doğal haline getirilir.

Sosyal Mühendislik Saldırısı Nedir?

Sosyal mühendislik saldırılarını herkes yapabilir. Kötü niyetli bir hacker bir kuruma veya bir kişiye zarar vermek için sosyal mühendislik yaparken, bir siber güvenlik uzmanı kurumu veya kişiyi sosyal mühendislik saldırılarına karşı güçlü olup olmadığını test edip raporlayabilir. İstihbarat ajanları, ülkelerinin çıkarları için sosyal mühendislik saldırıları gerçekleştirirken, şirketler diğer şirketlerden daha iyi konumda olmak için sosyal mühendislik yapabilir. Böylece, her insanın belirli amaçlar doğrultusunda sosyal mühendislik yapabileceği kanaatine varılabilir.

Sosyal mühendislik saldırılarında;

- Bilgi güvenliği farkındalığının olmaması veya yetersiz olması,

- Güvenlik politikalarının eksikliği,

- Kurum ve kuruluşlardaki departmanlar arasındaki iletişimsizlik,

- Bilginin zararsız ve değersiz olarak düşünülmesi,

- Herhangi bir doğrulamanın yapılmaması,

- Koşulsuz sadakat gösterilmesi,

- Bilgi güvenliği bileşenlerinin eksikliği,

…kurum ve kuruluşları savunmasız bırakan nedenler arasında gösterilebilir.

Sosyal mühendislik saldırılarında bir kurum kurban olarak seçilirse, kurum ile ilgili bilgiler sosyal medya platformlarından rahatça elde edilebilir. Ayrıca, kurumun herkesin erişimine açık olan web sayfaları, dışa açık sunucuları incelenebilir.

Kuruma ait olan web sayfaların domain isimleri bulunmaktadır. Herkesin kullanımına açık olan online web araçları kullanılarak hedef kurum hakkında bilgiler elde edilebilir.

Sosyal Mühendislik ve Bilgi Toplama

Whois olarak bilinen bilgi toplama aracı, hedef kurum sunucuları ile etkileşime geçmeden hedef kurum hakkında bilgiler elde edebilir. Bu bilgiler arasında kurum adına domaine alan kişinin adı, soyadı, telefon numarası, mail adresi ve ev/iş adresi yer alabilir. Ayrıca alınan domain adının ne zaman alındığı ve süresinin ne zaman dolacağı hakkında bilgiler elde edilebilir.

Bazı sosyal mühendisler, ön plana çıkan kurum ve kuruluşların domain adreslerinin sürelerinin ne zaman biteceğini takibe alırlar. Kurumun domain kullanım süresi bitip yenilenmediği zaman, sosyal mühendisler tarafından alınır ve yüksek mevlalar ile satışa sunulur. Kurum, yükselen prestijini düşürmemek için yüksek mevlalar ile satışa sunulan domaini almak durumunda kalır. Böylece, sosyal mühendis maddi çıkar elde edebilir.

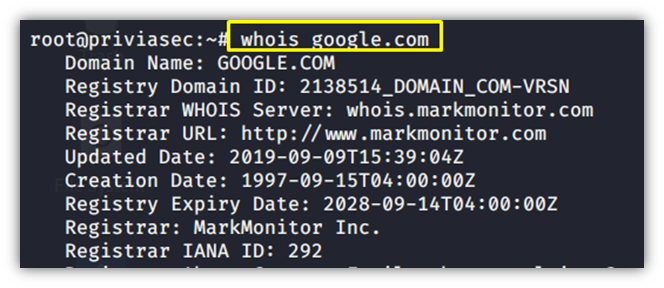

Aşağıdaki resimde google.com domain adresine yönelik bir whois sorgusu yapılmaktadır.

Bu noktada “google.com” domain adresine yönelik whois aracı çalıştırılmıştır. Elde edilen bilgiler arasında, “google.com” domain adresinin kullanım süresinin 14.09.2028 tarihinde biteceği gösterilmektedir. Google’ın domain süresi uzun olabilir. Fakat, bazı şirketlerin domain kullanım süresi 6 aydan bile az olabilir. Sosyal mühendisler tarafından domain adının ele geçirilmemesi için şirketlerin, kullanmış oldukları domain adlarının takibini yapmaları önemlidir.

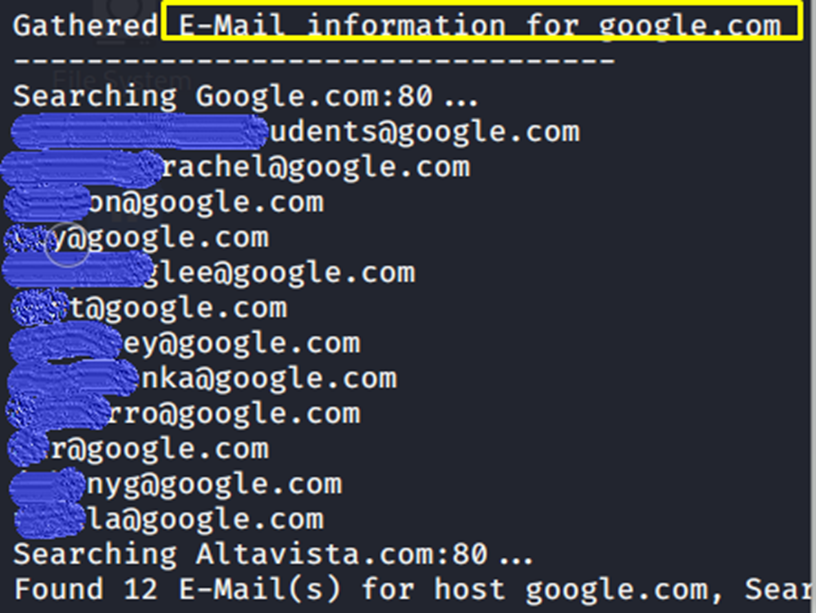

Hedef kurum hakkında bilgiler elde etmek, sadece whois aracı ile sınırlı değildir. Whois dışında, robtex.com, mxtoolbox.com, netcraft.com, ripe.net, arin.net gibi online siteler ziyaret edilebilir. Online bilgi toplama sitelerinde, hedef kurum hakkında daha detaylı bilgiler elde edilebilir. Kurumun, kullanmış olduğu sunucular listelenebilir. Kurum çalışanlarına ait resmi mail adresleri tespit edilebilir.

Yukarıdaki bölümde “google.com” domain adresini kullanan mail bilgileri elde edildi. Elde edilen mail bilgileri incelenerek yetkili kullanıcıya ait mail adresine, sosyal mühendislik tekniklerinden biri olan oltalama (phishing) saldırısı gerçekleştirilebilir.

Hedef kurumun domain adresine yönelik DNS sorguları gerçekleştirilebilir. Böylece, arkada hangi sunucuların çalıştığı bilgisi elde edilebilir. Tespit edilen sunucuların sunucu bilgisi, sunucu üzerinde çalışan servislerin bilgisi ve servis sürüm bilgileri elde edilebilir. DNS sorgularını gerçekleştirmek için dig aracı kullanılabilir.

Kurum tarafından paylaşılan .docx, .xlsx, .pdf gibi belgeler incelenerek belgeyi düzenleyen kişiler hakkında bilgiler elde edilebilir. Hedef kurumun paylaştığı belgeleri elde etmek için Google dorklarından ext:docx,pdf,xlsx ya da filetype:docx,pdf,xlsx dorku kullanılabilir. Google dorkları kullanılarak hedef kurum hakkında kritik öneme sahip bilgiler elde edilebilir.

Shodan, internete bağlı cihazların bulunmasını sağlayan bir arama motorudur. Shodan kullanılarak hedef kurumun kullanmış olduğu sunucular, kamera sistemleri vb. internete bağlı cihazlar tespit edilebilir. Shodan, cihazları tespit etmenin yanı sıra cihazlar üzerindeki açık portları ve açık portları kullanan servislerin sürümlerine kadar bilgi vermektedir. Ayrıca servislerde herhangi bir güvenlik açığı olma ihtimali varsa, güvenlik açığının CVE koduna kadar bilgiler vermektedir.

Hedef kuruma ait web siteleri ile etkileşime geçmeden, kurumun web sitelerinin snapshot’ları üzerinde incelemeler yaparak bilgiler elde edilebilir. Archive.org adlı online site, dijital bir kütüphane olarak adlandırılabilir.

Archive.org sitesi, belirli zaman aralıklarında internet ortamında herkese açık olan sitelerin snapshot’larını alıp kendi içerisinde kronolojik sıraya göre barındırmaktadır. Web sitelerin snapshot’ını almanın yanında internet ortamında paylaşılan bazı videoların, resimlerin, müziklerin, belgelerin kopyasını kendi içerisinde barındırır. Bir kurumu ele geçirmek isteyen sosyal mühendisler, archive.org online dijital kütüphanesinde geçmişe dönük kritik bilgiler elde edebilirler.

Hedefin bir kurum yerine bir şahıs olması durumunda, şahsına ait sosyal medya hesapları incelenir. Şahsın paylaşımları geçmişe dönük taranır. Şahsın sevdiği sevmediği her şey tespit edilir. Şahsına ait sosyal medya hesapları özerinden kişilik analizi gerçekleştirilir. Böylece, hedefteki şahısın zayıf olduğu yönleri tespit etmek için sosyal medyadan elde edilecek bilgiler önem arz etmektedir. Sosyal mühendisler, şahsın zayıf yönlerini tespit ettikten sonra, şahsı kontrol altına almak için şahsın zayıf yönünü kullanan sosyal mühendislik tekniklerinden biri kullanılabilir.

Knowem.com, checkusernames.com gibi online siteler üzerinden hedef şahısın sosyal medya kullanıcı isimi üzerinden hangi sosyal medya platformlarını kullandığı tespit edilebilir. Böylece, hedefteki şahıs hakkında elde edilecek bilginin kapsamı genişletilebilir. Web sitelerin kullanılmasının yanı sıra açık kaynaklı araçlarda kullanılabilir. Aynı şekilde, Google dorklarını kullanarak şahıs hakkında bilgiler elde edilebilir.

Sosyal Mühendislik Saldırı Teknikleri Nelerdir?

Sosyal mühendisler, hedefledikleri bilgiyi elde etmek için farklı teknikler kullanırlar. Sosyal mühendisler, öncelikle kurban hakkında araştırma yaparlar, sonrasında bilgiyi kolay ve sorunsuz elde edebilecek sosyal mühendislik tekniğini belirlerler. Yapılan araştırmalar sonucunda, belli başlı 10 tane sosyal mühendislik tekniği bulunmaktadır. Bunlar:

- Can Sıkma (Baiting),

- Korkutma (Scareware),

- Ön Mesajlaşma (Pretexting),

- Bagaj Kapağı (Tailgating),

- Sulama Deliği (Watering Hole),

- Bir şey için Bir şey (Quid Pro Quo),

- Omuz Sörfü (Shoulder Surfing),

- Çöp Karıştırma (Dumpster Diving),

- Gizli Dinleme (Eavesdropping),

- Oltalama (Phishing),

…sosyal mühendislik teknikleri olarak belirtilebilir.

Can Sıkma (Baiting) Saldırıları

Baiting tekniği, insanlardaki merak duygusunu kullanan sosyal mühendislik tekniği olarak bilinir. Baiting tekniğinin diğer sosyal mühendislik tekniklerinden ayıran özelliği, kurbana iyilik vaadiyle yaklaşmasıdır. Örnek olarak, sanal dünyada bir kullanıcıdan yazılım güncelleştirmesi istenebilir. Gerçek dünyada ise, her insanda merak uyandıran USB örneği verilebilir. Bir kurumu hedef almak isteyen bir sosyal mühendis, öğlen yemeği molasında, kurumun bahçesine bir USB bellek bırakarak bir kurum çalışanının USB belleği alıp kurum bilgisayarlarında açması sağlanabilir. Böylece, baiting sosyal mühendislik tekniği başarılı bir şekilde sonuçlanabilir.

Korkutma (Scareware) Saldırıları

Scareware tekniği, kullanıcının korku ve tedirginlik duygusundan faydalanan bir sosyal mühendislik tekniğidir. Kullanıcının bilgisayarında zararlı yazılım olduğuna dair sahte uyarılar yaparak kullanıcının tedirginliğini gidermek amacıyla bilgisayarına zararlı yazılım indirip çalıştırması sağlanabilir. Web sitelerde gezinirken, “Bilgisayarınıza zararlı yazılım bulaşmış olabilir” gibi uyarılarla karşılaşıp, önerilen antivirüs yazılımının içerisine kötü amaçlı zararlı yazılım yerleştirilir ve bilgisayara yüklenebilir. Ayrıca sahte uyarılar veren spam mailleri kullanılarak kullanıcılara zararlı yazılım gönderilebilir.

Ön Mesajlaşma (Pretexting) Saldırıları

Pretexting tekniği, sosyal mühendislerin, zekice hazırlamış oldukları yalanlarla kurbana kendisini yetkili bir kişi olarak sunan sosyal mühendislik tekniğidir. Pretexting tekniğinde, saldırgan kurbanın güven duygusundan faydalanmaya çalışır. Sosyal mühendisin güven yaratma yeteneği ne kadar yüksek ise, saldırının başarılı bir şekilde sonuçlanması o kadar yüksektir. Sosyal mühendisler, genellikle polis, savcı, banka görevlisi gibi kişileri taklit ederek kurbanların kişisel bilgilerini elde ederler. Ayrıca, sosyal mühendisler bir kurumu hedef aldığında BT görevlilerini taklit ederek kurum içindeki sistemlere erişebilirler.

Bagaj Kapağı (Tailgating) Saldırıları

Tailgating tekniği, erişimin gözetimsiz olduğu veya elektronik erişim kontrolü tarafından kontrol edilen kısıtlı bir alana girmek isteyen bir sosyal mühendisin, meşru erişimi olan bir kişinin arkasından gizlice içeriye girmesini sağlayan sosyal mühendislik tekniğidir. Kurum ve kuruluşların ön giriş ve park giriş kapıları dışında, sadece personellerin girip çıkabildiği üçüncü bir kapıdan izinsiz bir şekilde girebilmek tailgating sosyal mühendislik tekniğine örnek verilebilir. Başka bir örnekte ise, bir teslimat şoförünü taklit ederek bir şirketin dış kapısında beklenilir. Şirketin güvenlik görevlisini kandırarak güvenlik görevlisinin kapıyı açması ve kapıda beklemesi istenilir. Böylece, şirket çalışanı (güvenlik görevlisi) aracılığıyla şirkete erişim sağlanır. Ancak tüm kurumsal şirketlerde tailgating tekniği çalışmayabilir. Çünkü büyük şirketlerde, her çalışanın RFID kartı olması gerekir. Ancak orta ölçekli şirketlerde bu uygulama yapılmadığı için şirket çalışanıyla sohbet ederek şirkete erişim sağlanabilir.

Sulama Deliği (Watering Hole) Saldırıları

Watering hole tekniği, herkese açık web siteleri ziyaret eden kullanıcıların bilgisayarlarına Truva Atı (Trojan) yükleyip arka kapı (backdoor) oluşturarak bilgisayarı ele geçirmeyi sağlayan sosyal mühendislik tekniği denilebilir. Sosyal mühendisler, hedefledikleri kullanıcıların girmiş olduğu siteleri tespit edip sitenin zafiyetini araştırırlar. Sitede herhangi bir zafiyet tespit edilmemiş olsa bile, sosyal mühendisler ellerinde bulunan sıfırıncı gün (zeroday) exploit’i kullanarak siteye zararlı kod yerleştirebilirler. Böylece sosyal mühendisler, web site üzerindeki log kayıtlarını kontrol ederek kurban hakkında incelemeler yapabilirler. Bundan dolayı sıfırıncı gün (zeroday) exploit, Watering hole saldırı tekniği için büyük öneme sahiptir. Watering hole tekniği, genellikle siber casusluk operasyonlarında ve devlet destekli saldırılarda kullanılır.

Bir şey için Bir şey (Quid Pro Quo) Saldırıları

“Something for Something” olarak adlandırılan sosyal mühendislik tekniği, baiting sosyal mühendislik tekniğini bir çeşididir. Quid Pro Quo tekniği, kullanıcıya verilecek iyilik vaadinden farklı olarak, belirli bir eylemin yürütülmesine dayanan bir hizmet ya da fayda vaadinde bulunur. Örneğin, sosyal mühendis bir BT çalışanını taklit ederek hedeflediği bir şirketteki çalışanları telefonla arayıp şirket çalışanlarına bir tür sürüm yükseltme veya yazılım yüklemesi hizmeti sunabilir. Sosyal mühendisler, kötü amaçlı yazılımın yüklenmesi için kullanıcıdan antivirüs yazılımını geçici olarak devre dışı bırakmasını isteyebilirler.

Omuz Sörfü (Shoulder Surfing) Saldırıları

Shoulder Surfing tekniği, bilgi almak için bir başkasının omuzu üzerinden gözlemleyerek yapılan sosyal mühendislik tekniği olarak bilinir. Genellikle kalabalık ortamlardan kullanılan bir sosyal mühendislik tekniğidir. Shoulder Surfing tekniğine:

- İnsanların yanında durarak telefonlarına girdikleri PIN kod parolalara bakılması,

- ATM makinesine girilen PIN kodunun gözlemlenmesi,

- Bir şahsın form doldurması sırasında şahsa ait kişisel bilgilerin gözlemlenmesi,

- Dolmuş, otobüs gibi toplu taşıtlarda oturan insanların telefonlarının gözlemlenmesi,

- Dürbün veya diğer görme arttırıcı cihazlar kullanarak uzun mesafeden gözlemlenmesi,

…örnek olarak verilebilir.

Çöp Karıştırma (Dumpster Diving) Saldırıları

Dumpster Diving tekniği, hedef kuruluşun veya hedef kuruluş çalışanlarının yakınlarındaki çöp konteynerleri karıştırılarak kişi veya kuruluş hakkında bilgileri barındıran ve imha edilmeyen belgelerin toplanarak kişisel, kurumsal veya finansal bilgilerin elde edilmesini sağlayan bir sosyal mühendislik tekniğidir. Ayrıca şahısların kafe, lokanta, alışveriş merkezlerinden çıkarken çöp kutularına attıkları fişlerin toplanmasıyla kişi hakkında bilgi elde edilebilir. Örneğin, Türk dizilerinden Çukur dizisindeki Aliço karakteri, Dumpster Diving tekniği kullanan bir sosyal mühendis olarak gösterilebilir.

Gizli Dinleme (Eavesdropping) Saldırıları

Eavesdropping tekniği, insanların aralarındaki özel veya gizli konuşmalara kulak misafiri olarak şahıs hakkında kişisel bilgilerin elde edilmesini sağlayan sosyal mühendislik tekniğidir. Genellikle, arkadaş ortamlarına yakın bir yerde oturup konuşulanlara kulak misafiri olmak örnek verilebilir. Ayrıca, kuruluşlara gizli dinleme cihazlarının yerleştirilmesi ile kuruluş hakkındaki gizli bilgilerin elde edilmesi, bu tekniğin önemini göstermektedir.

Oltalama (Phishing) Saldırıları

Phishing tekniği, kurbanların kişisel bilgilerini elde etmek, finansal bilgilerini elde etmek ve kullandıkları sistemleri ele geçirmek amacıyla kötü amaçlı URL adreslerini ziyaret etmek konusunda kandırmak için e-posta, sosyal medya, anlık mesajlaşma ve SMS yoluyla yapılan bir sosyal mühendislik saldırı tekniğidir. Kullanıcıya gönderilen mesajlar, kullanıcının merakını arttırarak daha fazla bilgi edinmesi için zararlı web siteye girmesine teşvik edici olabilir. Bazı oltalama mesajları, kurbanın etkileşimi olmadan daha da kötüleşebilecek bir durumun çözülmesi için kurbanın kandırarak hassas verileri ifşa etmeye teşvik eden aciliyet hissine neden olabilir. Yasal URL adreslerine sahip meşru web sitelerin klonlanmasıyla kurban kandırılabilir. E-postadaki hyperlink ile kullanıcılara görüntülenen görünür hyperlink aynı konumu göstermez.

En çok kullanılan sosyal mühendislik tekniklerinden biri olan otalama (phishing) saldırı tekniğinin de kendi içerisinde birden çok türü mevcuttur. Başlıca oltalama saldırı türleri:

- Deceptive Phishing

- Spear Phishing

- Whaling / CEO Fraud

- Vishing

- SMİSHing

- W2 Phishing

- Pharming

- Ransomware Phishing

- Dropbox Phishing

- Google Docs Phishing

…olarak örnek verilebilir.

Deceptive Phishing Nedir?

Dolandırıcıların meşru bir kuruluşun e-posta yazışmalarını taklit ederek kurbanları kişisel ve kimlik bilgilerini vermeye yönlendiren en yaygın oltalama (phishing) saldırı türüdür. Genellikle, kurbanları hızlı ve kontrol etmeden harekete geçirmek için bir aciliyet duygusu belirtilir. Kullanıcı Two-Factor-Authentication özelliğini aktif ederek Deceptive Phishing saldırısına karşı kendisini koruyabilir. Ayrıca, kullanıcı alınan e-postalar üzerinde dilbilgisi ve yazım hatalarının olup olmadığına dikkat ederek kendisini koruyabilir.

Spear Phishing Nedir?

Spear phishing, sosyal mühendisler tarafından kurbana özel hazırlanmış olup kurbanın sosyal medya profilinden ve kullanıcının herkese açık olan bilgilerini kullanarak kurbanın yanıt vermesini sağlayan meşru görünen bir e-postanın oluşturulmasıyla yapılır. Bu tür e-postalar, bir arkadaşından veya bir işletmeden geliyormuş gibi güvenilir bir kaynak görünümü oluşturarak kurbandan bilgi istemektedir. Bu tür e-postalara cevap veren kurbanlar, kimlik hırsızlığına, kötü amaçlı yazılıma, kredi kartı sahtekarlığına, hatta şantaja maruz kalabilirler.

Whaling / CEO Fraud Nedir?

Whaling, “büyük balıkların peşinde gitme” girişimidir. Balina avcılığı olarak da adlandırılabilir. CEO Fraud, CEO dolandırıcılığı olarak belirtilebilir. Sosyal mühendisler, ilk olarak şirket yöneticilerinin veya CEO’larının e-posta hesaplarına erişmeyi veya onları taklit etmeyi öğrenirler. Bir CEO veya yönetici, çalışanlarından kritik belgeleri istediği durumda, çalışan sorgulamadan belgeleri gönderir. Bu tür saldırıyı tehlikeli yapan durum budur. Aynı zamanda az korunan şirketlerde, üst düzey bir hesaba erişimi olan bir saldırgan çalışanların bilgilerine erişebilir ve finansal kayıplara sebep olabilir.

Vishing Nedir?

Voice over IP (VoIP) yoluyla yapılan bir oltama (phishing) saldırı türüdür. Bir VoIP sunucusu her şey gibi görünmek için kullanılabildiğinden ve arayanın kimliği değiştirilebildiğinden dolayı Vishing saldırısı çok başarılı olabilir. Örnek olarak, şirkete yakın birisinin, bir banka veya IRS (Gelir Daire Başkanlığı) gibi bir yeri araması durumu verilebilir.

SMISHing Nedir?

SMİSHing, telefon ile kısa mesajlar şeklinde yapılan ve Vishing saldırı türüne benzeyen bir oltalama (phishing) saldırı türüdür. Sosyal mühendis, aynı metni birden fazla numaraya gönderebildiğinden geniş kapsamlı bir saldırı gerçekleştirilebilir. Sosyal mühendisler, kurbanlarını bir yarışma kazandıklarına inandırmaya çalışabilirler. Ancak, bazıları banka/kredi şirketleri olarak da görünebilir. Daha sonra, sosyal mühendisler kurbanın kişisel bilgilerini, metindeki bağlantı linki ya da bir numarayı arama istemiyle elde etmeye çalışırlar.

W2 Phishing Nedir?

Sosyal mühendisler, bir yöneticinin e-postasını veya benzeyen bir e-posta adresini kullanarak çalışanların sosyal güvenlik numaralarını, W-2 ve W-9 formlarını toplamaya çalışırlar. Whaling saldırısının biri türü olarak da adlandırılabilir. W-2 formları, çalışanlara ödenen ücretleri ve bu ücretlerden alınan vergileri raporlamak için kullanılan bir Dahili Gelir Hizmeti vergi formudur. W-9 formu, Dahili Gelir Hizmetine bilgi iadesi talep etmeden üçüncü taraflarca kullanılır. W2 phishing saldırısı, genellikle vergilerin toplandığı dönemlerde yapılır. Bazen yöneticiyi taklit etmek yerine Gelir ve Vergi Daire Başkanlığı taklit edilerek yapılan bir saldırıdır.

Pharming Nedir?

DNS Cache Poisoning saldırısı yapılarak DNS önbelleğindeki meşru web sitelerinin IP adreslerini oluşturulmuş zararlı web sitenin IP adresi ile değiştirerek kullanıcıyı zararlı siteye yönlendirmek hedeflenir. Saldırganlar, kurbanlardan maddi çıkarlar elde etmek için kurbanları reklam ve zararlı sitelere yönlendirirler. Bu saldırı tekniğinden korunmak için, kişisel bilgileri girilen web sayfaların HTTPS korumalı ve güvenli siteler olmasının kontrol edilmesi önerilmektedir.

Ransomware Phishing Nedir?

Birçok Ransomware phishing maili, kurbanı içerisinde kötü amaçlı fidye yazılımı bulunan bir bağlantıdan dosya indirmeye teşvik etmektedir. Ransomware Phishing, kurbanların kişisel bilgilerini elde etmek yerine, kullanıcının bilgisayarına virüs bulaştırarak ödeme yapmasını isteyen oltalama (phishing) saldırı türüdür. Kurbanlar, bu saldırılara maruz kalıp virüsten dolayı rehin tutulan bilgisayarlarının virüsten arınması için fidye öderler. Bu tür saldırılardan korunmak için alınan mailler, dikkatlice incelenmeli ve herhangi bir dosya indirme işleminde dosya çalıştırılmadan güvenilir bir antivirüs ile taranmalıdır.

Dropbox Phishing Nedir?

Dosya paylaşım platformu olan Dropbox, sosyal mühendislerin kullandığı platformlardan biridir. Sosyal mühendisler, Dropbox web sitesinden gelmiş gibi görünen bir e-postayı kurbana gönderip kurbanın oturum açmasını isterler. Sosyal mühendisler, elde ettikleri oturum açma bilgileri ile Dropbox oturumu açarlar. Böylece, kurbana ait özel dosyalar, fotoğraflar ve videolara erişim sağlanır. Bu tür saldırılarda, elde edilen özel dosyalar şantaj ve maddi çıkar için kullanılır. Bu tür saldırılara karşı korunmanın en iyi yolu Two-Factor-Authentication özelliğinin aktif edilmesidir.

Google Docs Phishing Nedir?

Dropbox platformuna yapılan saldırı tekniği ile Google Docs platformuna yapılan saldırı tekniği aynıdır. Kurbanların kullanıcı adı ve parola bilgileri elde etmek için meşru görünen log sahtekarlığı yapılabilir. Böylece, saldırganlar elde ettikleri oturum bilgileri ile kurbana ait dosya, video, fotoğraf vb. gibi belgelere erişim kazanırlar. Bu tür saldırılara karşı, kurbanın kendisini koruması için Two-Factor-Authentication özelliğini aktif etmesi gerekir.

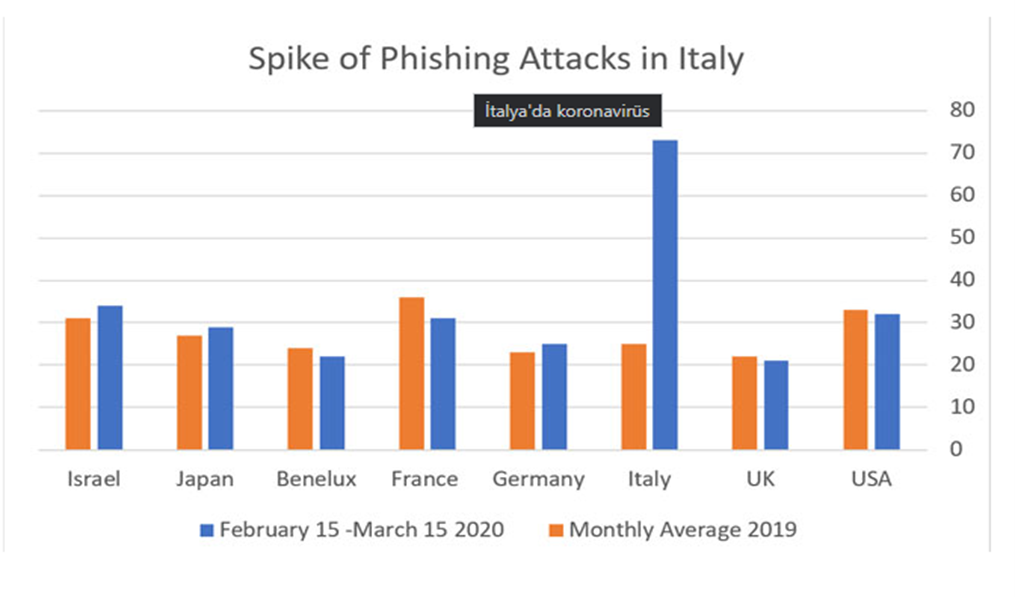

Son yıllardan meydana gelen COVID-19 salgınından dolayı insanların uzaktan çalışması, sosyal mühendislik saldırılarında artış olmasına neden oldu. Cynet’in istatiksel bilgilerine göre 15 Şubat 2020 ve 15 Mart 2020 tarihleri arasında gerçekleşen oltama (phishing) saldırılarında artış olduğu gözlemlenmiştir. Aşağıdaki görselde 15 Şubat 2020 – 15 Mart 2020 tarihleri arasında gerçekleşen oltama saldırılarının istatistiksel bilgileri gösterilmektedir.

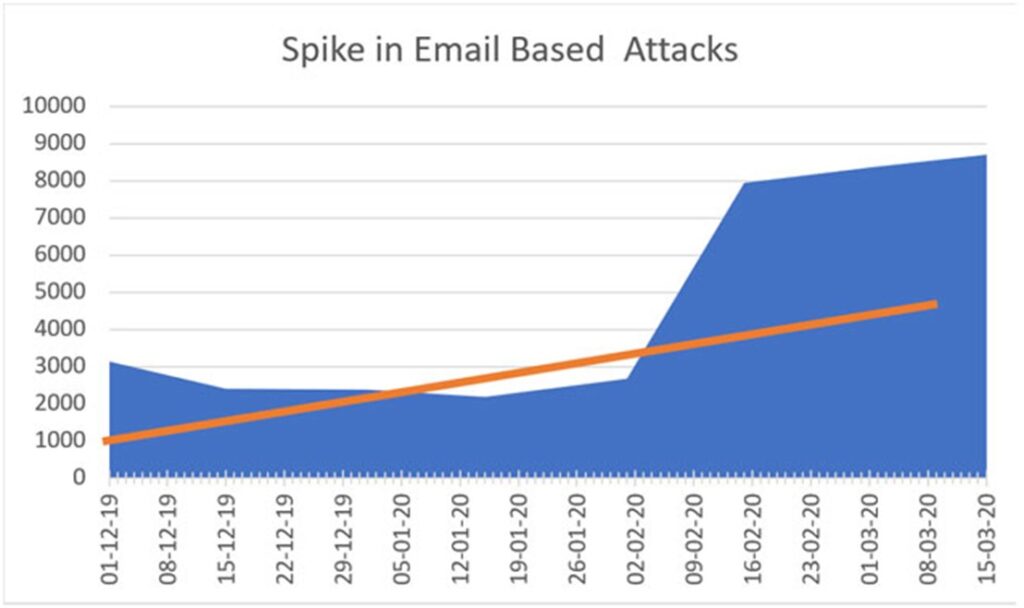

COVID-19 salgınının olduğu dönemde İtalya’da yaşan insanlara yapılan oltalama saldırılarının diğer ülkelere göre daha büyük bir artış gösterdiği gözlemlenmektedir. Cynet’e göre, İtalya’ya yapılan oltalama saldırılarının büyük çoğunluğu mail tabanlıdır. Bu durum aşağıdaki gibi gösterilmektedir.

Mail tabanlı oltalama saldırıları grafiğinde, İtalya’ya yönelik gerçekleşen oltalama (phishing) saldırılarının 2 Şubattan 15 Mart’a kadar büyük bir artış gösterdiği görülmektedir. Cynet’e göre, kullanıcılara gönderilen oltalama (phishing) maillerindeki saldırı vektörlerinin dağılımı:

- %35’i zararlı web site linkleri,

- %32’si zararlı makro dosyaları,

- %21’i zararlı çalıştırılabilir uygulamaları,

- %12’si Office exploitleri

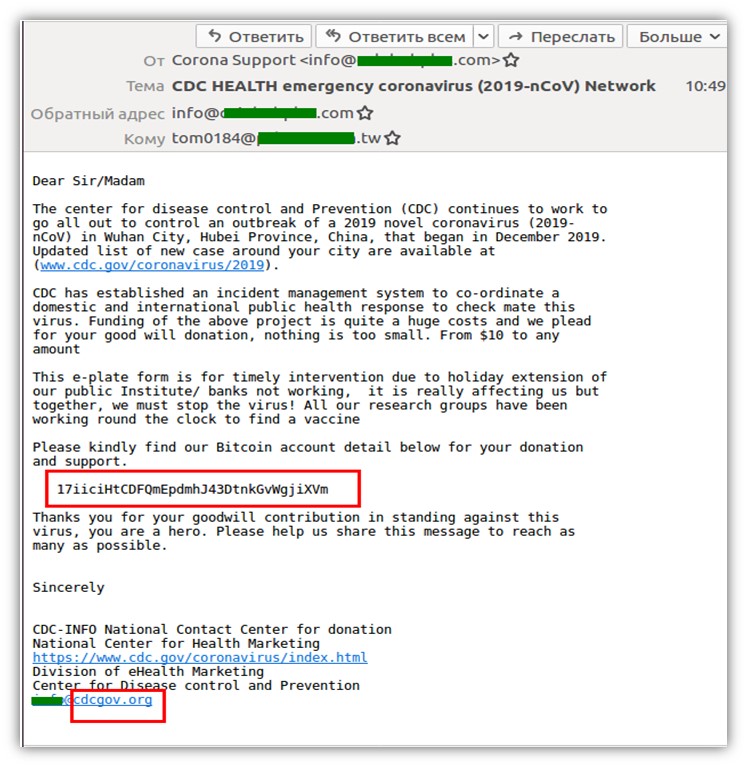

…içermektedir. COVID-19 salgını döneminde Hastalık Kontrol ve Önleme Merkezleri adına insanlardan bağış toplamak amacıyla mail tabanlı birçok oltalama saldırı yapıldı. Yapılan oltalama saldırılarından birinin örneği aşağdaki gibi gösterilmektedir.

COVID-19 salgını gösterilerek insanlardan bağış toplamak için düzenlenen mailde bağışların gönderilmesi için bir kripto para hesabı belirtilmiştir. Dünyadaki sağlık kuruluşları insanlardan bağış talebinden bulunmazlar. Böyle bir talepte bulunsalar bile, mail yoluyla ve bir kripto para hesap numarası belirterek talepte bulunmazlar. Ayrıca, maili gönderen saldırganın imzasında gösterilen mail adresi gerçek sağlık kuruluşun mail adresi ile aynı değildir. Bu tür saldırılardan korunmak için gelen maillerin iyice gözlemlenmesi gerekmektedir.

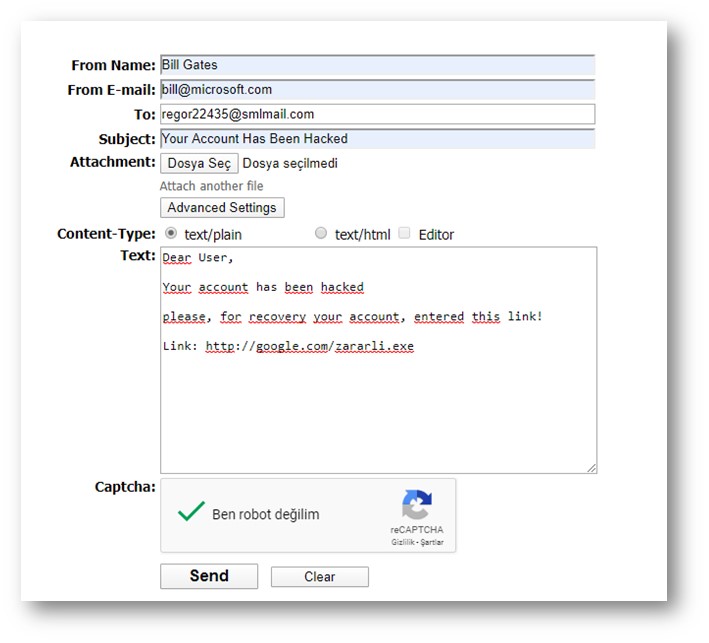

Sosyal mühendisler, herkese açık veya sahte mail sunucularını kullanarak kurbanlara mail gönderebilirler. Örneğin, Resim6’da hazırlanmış bir mail gösterilmektedir.

Yukardaki görselde hazırlanmış bir mail örneği gösterilmektedir. Mail’de, kullanıcının bağlantıya tıklanması istenmektedir. Kullanıcı bağlantıya tıkladığı zaman zararlı dosya bilgisayarına indirilecektir. Maili daha detaylı oluşturarak indirilen dosyayı çalıştırması istenebilir. Böylece, kurbanın makinesi ele geçirilebilir. Aşağıda ise mailin başarılı bir şekilde gönderildiği görebilirsiniz.

Yukardaki gibi emailin Microsoft’tan geldiği gösterilmektedir. Mailde görünen kısımda Microsoft’tan geldiği gösterilebilir. Ama, arka tarafta hangi sunucundan geldiği görüntülenmemektedir. Bundan dolayı mail içeriğinde dil bilgisi ve yazım hatalarının olup olmadığına dikkat edilmelidir. Daha sonra bir linke tıklanmak isteniyorsa, öncelikle link virustotal sitesi üzerinden taranmalıdır. Linkin zararlı bir bağlantı olup olmadığı test edilebilir. Bağlantı linki bir dosyayı indirtiyor ve dosyanın çalıştırılması isteniyorsa, indirilen dosya çalıştırılmadan virustotal sitesi üzerinde test edilir.

Sosyal mühendisler, oltalama (phishing) saldırılarını gerçekleştirmek için senaryoları ve sahte web siteleri kendileri tasarlayabilir. Ayrıca, açık kaynaklı hazır araçlar da kullanılabilir. Kali ortamında bulunan setoolkit aracı sosyal mühendislik saldırılarında kullanılan önemli araçlardan biridir.

Açık kaynaklı araçlardan biri olan HiddenEye aracı, bir oltalama (phishing) aracıdır. Örnek olarak gerçekleştireceğimiz senaryoda, öncelikle aracın indirilip kurulması gerekir. Kurulum işleminden sonra araç çalıştırılır. Araç çalıştırılırken, aracın eğitim amaçlı kullanılacağına dair soru sorulur. Aşağıdaki görselde HiddenEye aracında saldırı vektörleri gösterilmektedir.

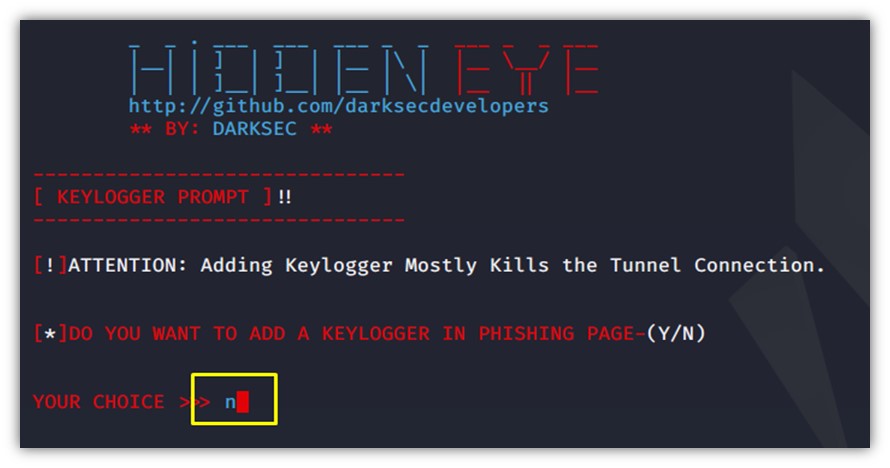

Yukarıdaki gibi toplamda 40 adet saldırı vektörü bulunmaktadır. Örnek olarak LinkedIn saldırı vektörünü seçelim. Aşağıdaki saldırıda keylogger özelliğinin aktif edilip edilmemesi sorulmaktadır.

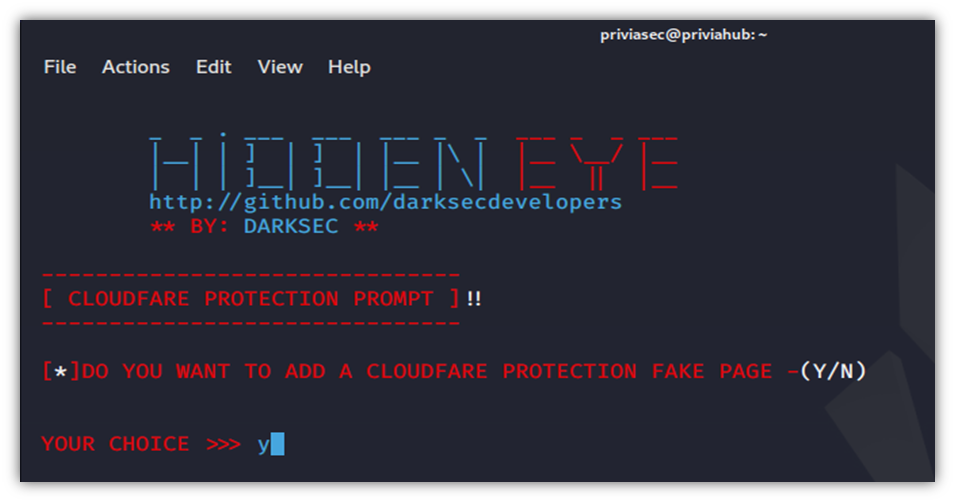

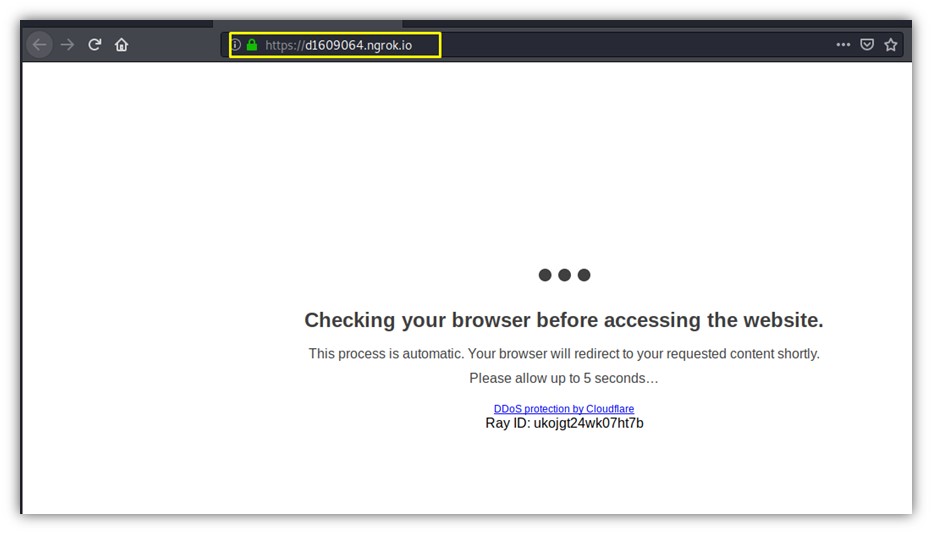

Sonraki aşamada oltalama saldırısında keylogger özelliğinin aktif edilmesi sorulmaktadır. Aşağıda oluşturulan sahte sayfada Cloudflare koruması sorularak bu özelliğin aktif edilmesi sağlanabilir.

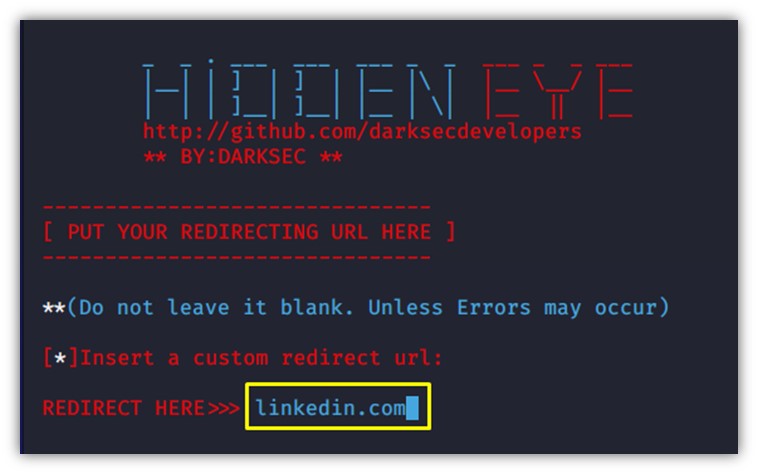

Cloudflare özelliği görebileceğiniz gibi aktif edildi. Böylece kurbanın girdiği sayfaya olan güveni artabilir. Aşağıdaki görselde ise kullanıcının bilgileri girdikten sonra hangi sayfaya yönlendirilmesi gerektiği belirtilir.

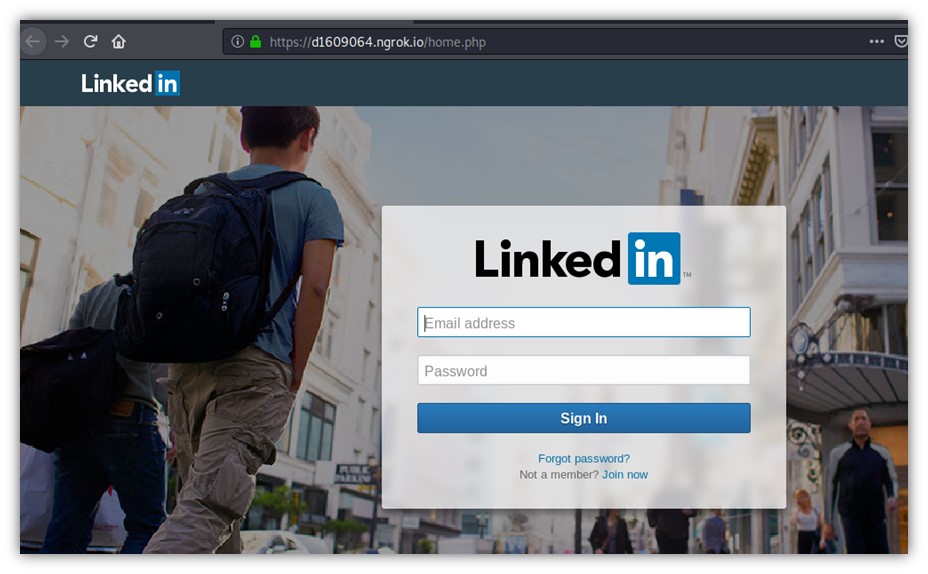

Yukardaki gibi saldırı senaryosu LinkedIn üzerinden gerçekleştirileceği için kurban oturum bilgilerini girdikten sonra linkedin.com adresine yönlendirilecektir. Aşağıda ise sahte sayfa için çalıştırılacak sunucunun hangi portu kullanması gerektiği belirtilir.

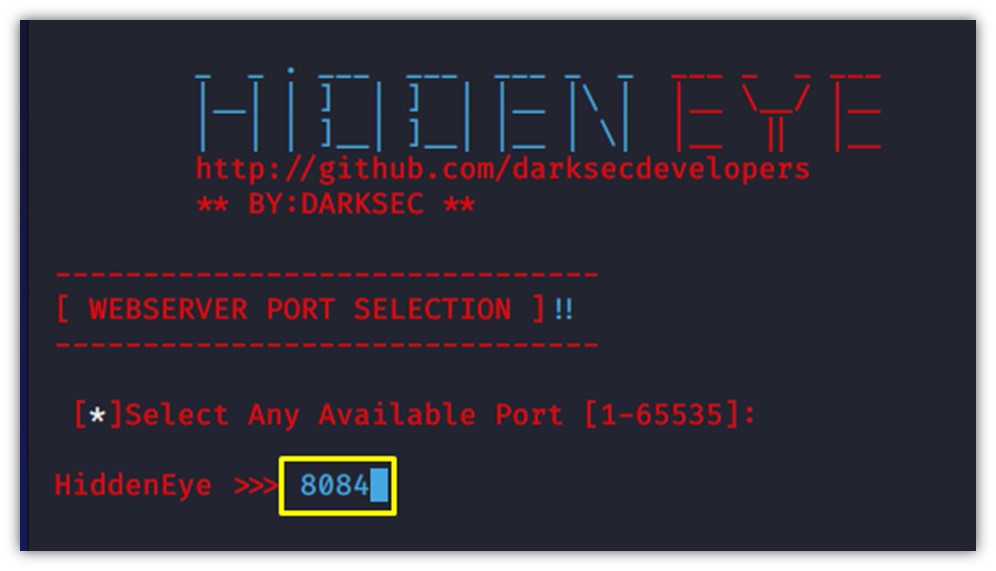

Görselde web sunucunun çalışacağı port numarası 8084 olarak belirlenmiştir. Sonrasında ise sunucu seçimi yapılmaktadır.

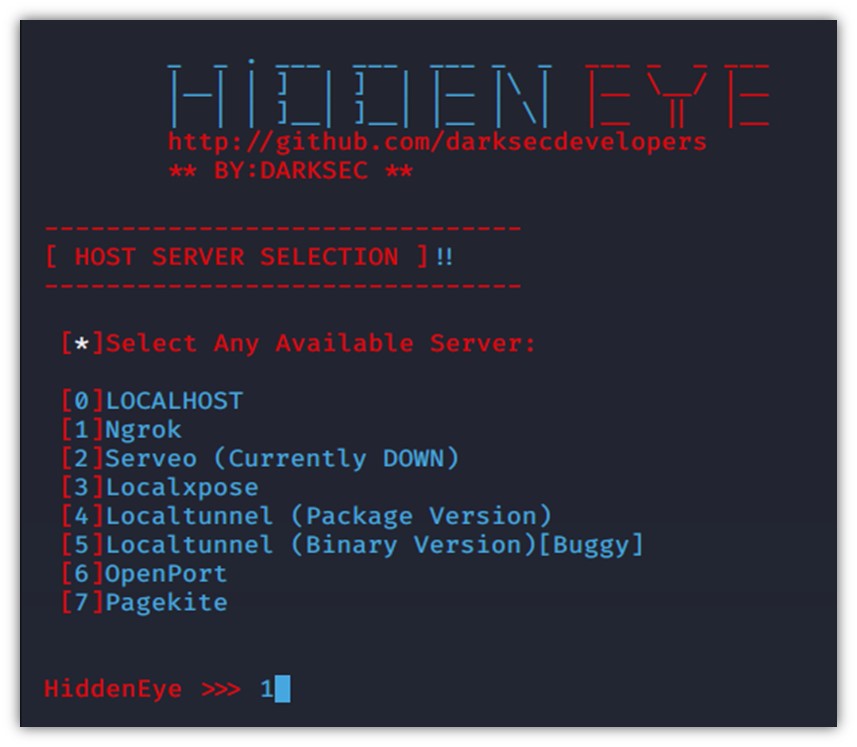

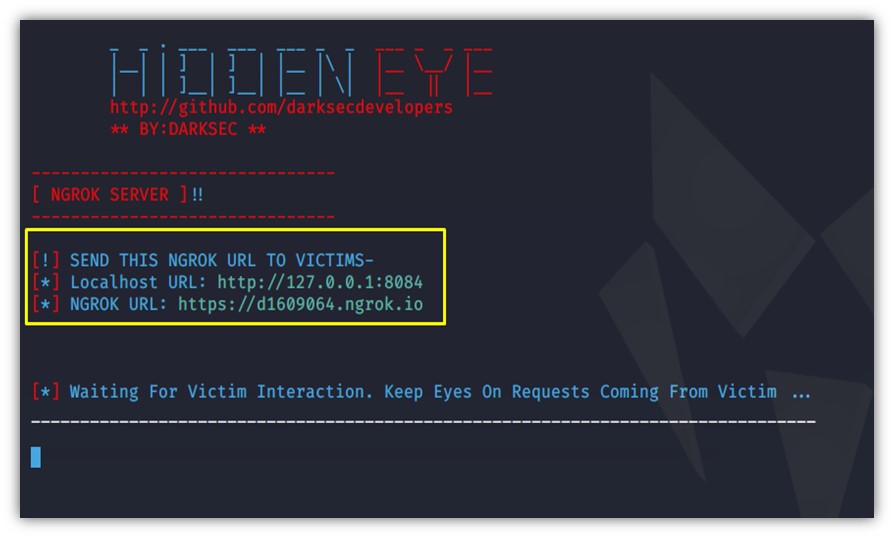

Web sunucusu olarak Ngrok hizmeti seçildi. Sonrasında yapılan seçimler sonucunda ile sahte sayfanın URL adresi ve sunucunun URL adresi belirtilmiştir.

Ngrok hizmeti kullanılarak sahte sayfa oluşturulduktan sonra sahte sayfanın ilk açılışı gösterilmektedir.

Cloudflare özelliğinin aktif edilmesiyle resimdeki gibi bir sahte sayfa görüntüsü elde ediliyor. Böylece kurbanın güveni kazanılacaktır. Sonrasında hazırlanmış sahte LinkedIn sayfası karşımıza geliyor.

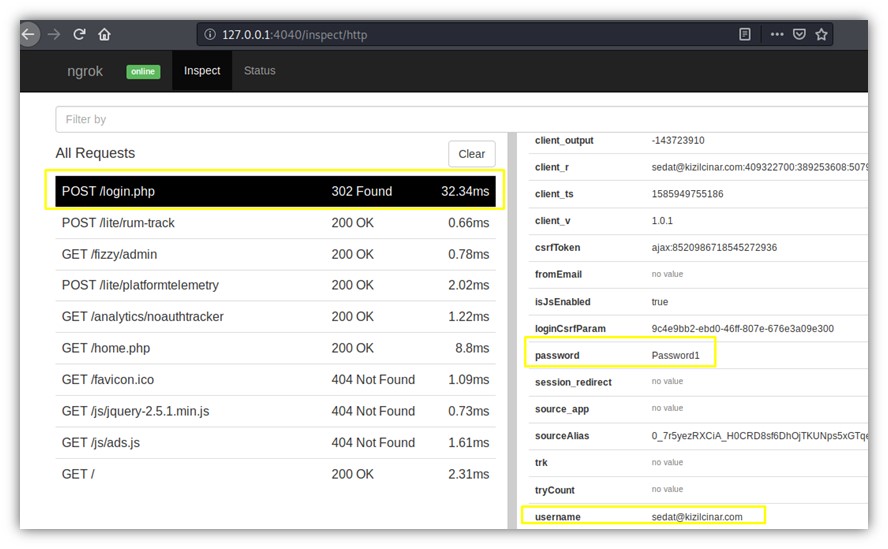

Ardından birebir LinkedIn sayfasının giriş paneli hazırlandığını görüyoruz. Böylece, kurban oturum bilgilerini bu panele girecektir. Panele giriş yapıldığı zaman girilen tüm oturum bilgileri sunucu tarafından kayıt edilmiştir.

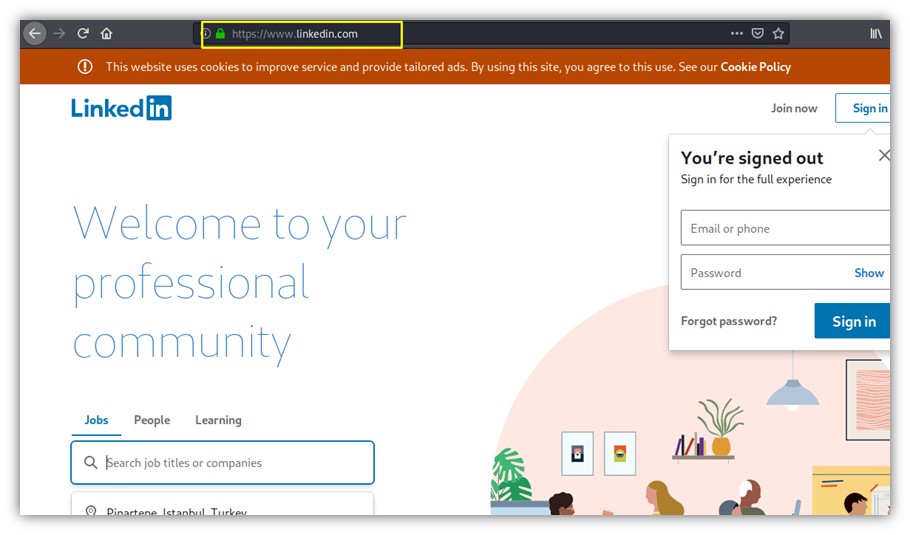

Sonrasında ise kurbanın oturum bilgileri elde edilmiştir. Oturum bilgileri elde edildikten sonra kurban gerçek LinkedIn sayfasına yönlendirilir.

Son aşamada kurbanın yönlendirildiği linkedin.com ana sayfası gösterilmektedir. Böylece, oltalama saldırısı başarılı bir şekilde gerçekleştirilmiştir.

Oltalama Saldırılarından Korunmak İçin Neler Yapılmalı?

- Gönderici mail adresine dikkat edilmeli.

- Mail üzerinden herhangi bir maddi isteğe karşılık verilmemeli.

- E-posta adreslerine gönderilen zararlı URL adreslerine tıklanmamalı.

- Gönderilen URL adreslerinin domain adına dikkat edilmeli.

- Oturum bilgisi isteyen adreslerin URL bağlantısının güvenliği kontrol edilmeli.

- Kimlik bilgilerinin çalındığı fark edilirse, hızlıca değiştirilmeli.

- Mail adresinize kaynağı belli olmayan bir kaynaktan gelen maillerdeki dosyalar indirilmemeli.

- Sistemlerde kurulu antivirüs yazılımları güncel ve aktif tutulmalı.

Sosyal Mühendislik Saldırılarından Korunmak İçin Neler Yapılmalı?

- Oltalama (phishing) saldırılarından korunmak için yapılması gerekenler yapılmalı.

- Oturum bilgisi isteyen uygulamalardaki Two-Factor-Authentication özelliği aktif edilmeli.

- Kurum içerisinde ve dışarısında çalışanlar veya müşteriler ile ilgili bilgi istendiğinde öncelikle teyit edilmeli.

- Kurum çevresinde USB bellek gibi bilgisayarlara takılan cihazlar kurum içerisinde kullanılmamalı veya güvenli bir şekilde incelenmelidir.

- Polis, savcı, hakim kişiliğine bürünerek arayan şahıslara itibar edilmemeli.

- Mail, telefon gibi iletişim yolları üzerinden yapılan iyilik vaatlerine itibar edilmemeli.

- Finansal bilgiler, hiç kimseyle paylaşılmamalı.

- Kurum çalışanlarına mümkün oldukça bilgi güvenliği farkındalığı anlatılmalı.

- Kurum çalışanlarının RFID kartları oluşturulmalı.

- Orta düzeyli şirketlerdeki çalışanlar, mesai saatlerinde şirket dışındaki kimseyle sohbet etmemeli.

- Kurum veya şahıslar hakkında kişisel bilgi barındıran belgeler imha edilmeli.

- Kurum departmanları arasındaki iletişimsizlik giderilmeli.

- Kurumun bilgi güvenliği politikasındaki eksiklikler giderilmeli.

- Bilginin zararsız ve değersiz olduğu düşünülmemeli.

- Koşulsuz sadakat olmamalı.

Yazar: Sedat Kızılçınar

Düzenleme: Hamza Şamlıoğlu

Blog yazısını paylaş

Kopyalandi